In Windows 11 en 10 kunt u eenvoudig de aanmeldgeschiedenis van gebruikeraccounts bekijken.

Dit is handig wanneer u wilt controleren wanneer iemand zich heeft aangemeld of als u verdachte activiteiten opmerkt.

Door de aanmeldgeschiedenis te controleren, houdt u de veiligheid van uw systeem in de gaten.

In dit artikel laat ik u stap voor stap zien hoe u met de ingebouwde hulpmiddelen van Windows snel toegang krijgt tot deze informatie.

Aanmeldgeschiedenis tonen van gebruikers in Windows 11/10

Om te beginnen met het controleren van aanmeldgeschiedenis dient u eerst zogenaamde ‘events’ in te schakelen. Een event is in dit geval een succesvolle aanmelding of een foutieve poging tot aanmelden.

Aanmeldingsgebeurtenissen controleren inschakelen

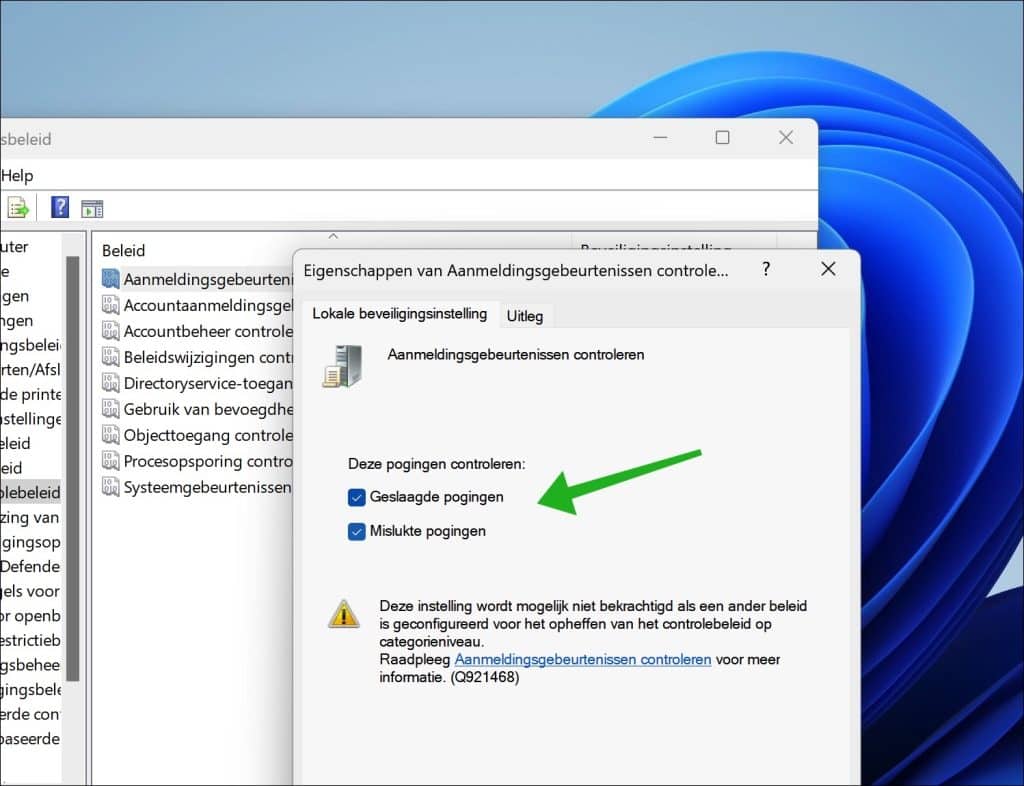

U schakelt deze events in via de ‘Editor voor lokaalgroepsbeleid’.

- Open de ‘Editor voor lokaalgroepsbeleid’.

- Ga naar Computerconfiguratie > Windows-instellingen > Beveiligingsinstellingen > Lokaal beleid > Controlebeleid > Aanmeldingsgebeurtenissen controleren.

- Schakel de volgende twee opties in: Geslaagde pogingen, Mislukte pogingen.

Aanmeldingsgebeurtenissen events controleren

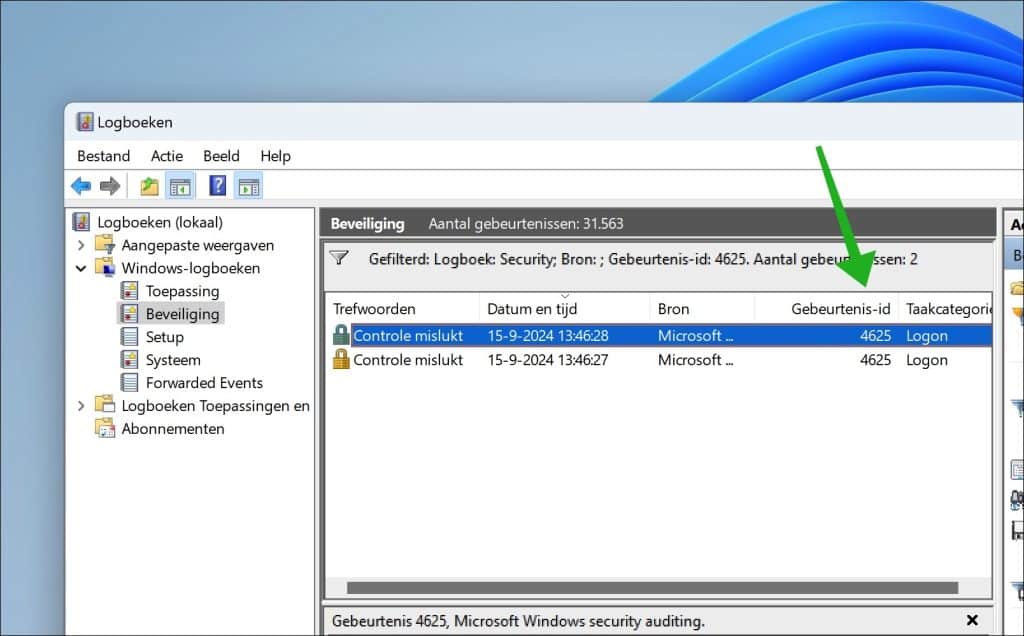

Om nu alle succesvolle of mislukte pogingen tot aanmelding weer te geven, dient u deze informatie te filteren in het logboek. Het logboek is in dit geval de ‘event viewer’.

- Zoek op ‘Logboek’ of type: eventvwr.msc.

- Klik op Windows-logboeken > Beveiliging.

- Klik met de rechtermuisknop op ‘Beveiliging’ en klik op ‘Huidig logboek filteren’.

- In het veld ‘<Alle gebeurtenis-id’s>’, typt u de volgende twee ID’s om te filteren op succesvolle of mislukte aanmeldingen.

4624: Dit is het ID om alle succesvolle aanmeldingen te filteren.

4625: Dit is het ID om alle mislukte aanmeldingen te filteren.

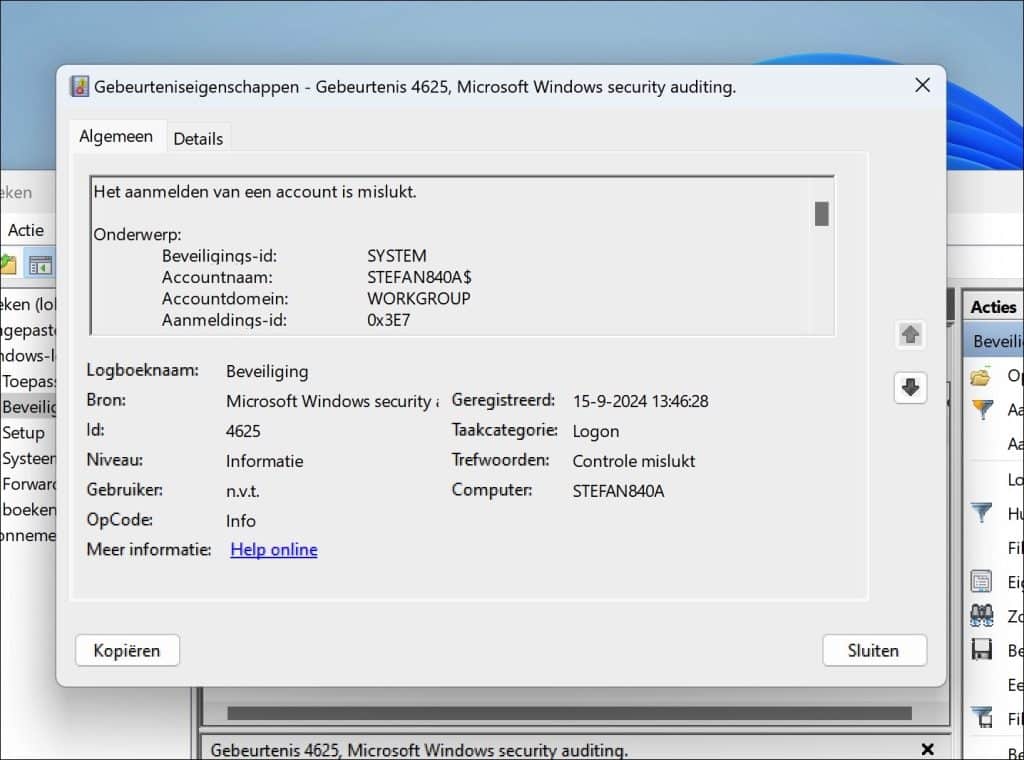

Dubbelklik vervolgens op het gebeurtenis-ID in de lijst om meer informatie weer te geven.

U ziet nu in de gebeurteniseigenschappen wat de reden is dat aanmelding wel of niet is gelukt.

Bij een succesvolle aanmelding ziet u de volgende informatie:

- Aanmeldingsaccount: Gebruikersnaam van de account waarmee de aanmelding plaatsvond.

- Aanmeldings-ID: Uniek ID voor de sessie die is aangemaakt door de aanmelding.

- Aanmeldingsbron: Het type aanmelding, bijvoorbeeld via het netwerk, lokaal, RDP (Remote Desktop Protocol), enz.

- Aanmeldingsproces: Het proces dat verantwoordelijk is voor de aanmelding, zoals User32 of Advapi.

- Bronnetwerkadres: IP-adres van de machine die de aanmelding heeft uitgevoerd.

- Bronpoort: De netwerkpoort die werd gebruikt voor de aanmelding.

- Gebruikte authenticatiemethode: De manier waarop de aanmelding werd geauthenticeerd, zoals NTLM of Kerberos.

Bij een mislukte aanmelding ziet u de volgende informatie:

- Mislukte aanmeldingsaccount: Gebruikersnaam van de account waarvoor de aanmelding mislukte.

- Aanmeldings-ID: Uniek ID voor de poging die mislukte.

- Reden voor mislukking: Specifieke reden waarom de aanmelding mislukte, zoals een onjuist wachtwoord of een geblokkeerd account.

- Aanmeldingsbron: Net zoals bij ID 4624, geeft dit aan hoe de poging werd gedaan (netwerk, lokaal, enz.).

- Bronnetwerkadres: IP-adres van waaruit de mislukte poging werd ondernomen.

- Bronpoort: De netwerkpoort die werd gebruikt voor de mislukte aanmeldpoging.

- Foutcode: Windows-foutcode die aangeeft waarom de aanmelding niet is geslaagd.

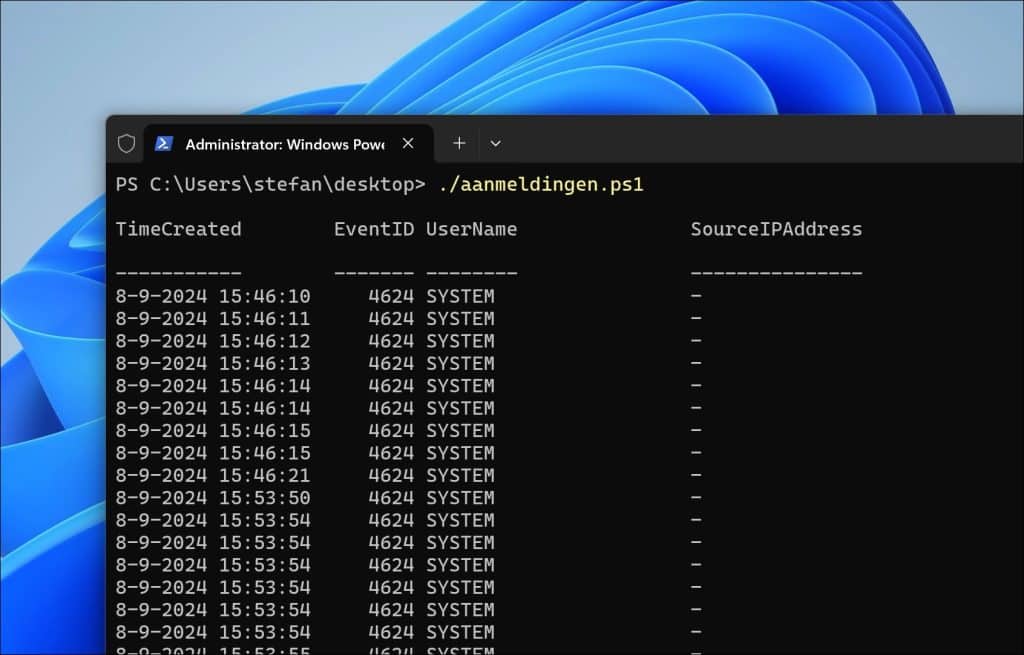

PowerShell script om aanmeldpogingen te tonen

Hierbij een PowerShell script om succesvolle aanmeldingen met ID 4624, en mislukte met ID 4625 weer te geven in een tabeloverzicht.

Opmerking: Om dit script uit te voeren dient u de PowerShell Execution Policy te wijzigen naar RemoteSigned.

# Script om Event Logs voor ID 4624 (succesvolle aanmelding) en ID 4625 (mislukte aanmelding) te tonen

# Functie om Event Log details op te halen voor specifieke gebeurtenis-ID's

function Get-LoginEvents {

param (

[int]$eventId

)

Get-WinEvent -FilterHashtable @{

LogName = 'Security'

Id = $eventId

StartTime = (Get-Date).AddDays(-7) # Past 7 days, adjust as necessary

} | ForEach-Object {

$event = [xml]$_.ToXml()

[PSCustomObject]@{

TimeCreated = $_.TimeCreated

EventID = $_.Id

UserName = $event.Event.EventData.Data[5].'#text'

SourceIPAddress = $event.Event.EventData.Data[18].'#text'

SourcePort = $event.Event.EventData.Data[19].'#text'

LogonType = $event.Event.EventData.Data[8].'#text'

LogonProcess = $event.Event.EventData.Data[9].'#text'

Status = if ($eventId -eq 4624) { 'Success' } else { 'Failure' }

}

}

}

# Haal succesvolle en mislukte aanmeldingen op

$successfulLogons = Get-LoginEvents -eventId 4624

$failedLogons = Get-LoginEvents -eventId 4625

# Toon de resultaten

$logonEvents = $successfulLogons + $failedLogons

$logonEvents | Sort-Object TimeCreated | Format-Table -AutoSize

Ik hoop u hiermee geïnformeerd te hebben. Bedankt voor het lezen!

Overzicht met meer PC tips Benieuwd naar meer slimme PC tips? Bekijk ons volledige overzicht met waardevolle adviezen en ontdek hoe u, uw computergebruik nóg efficiënter maakt.